前回の投稿で記載したとおり、RAIDコントローラー経由でホストOSに接続したハードディスクを S2Dで利用することができません。

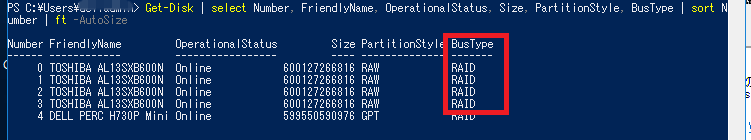

サーバーマネージャーからホストOSに接続している物理ディスクを確認した場合、BusType が ”RAID” になっているとクラスターの検証でエラーになります。

1.サーバーマネージャーからローカルディスクの確認

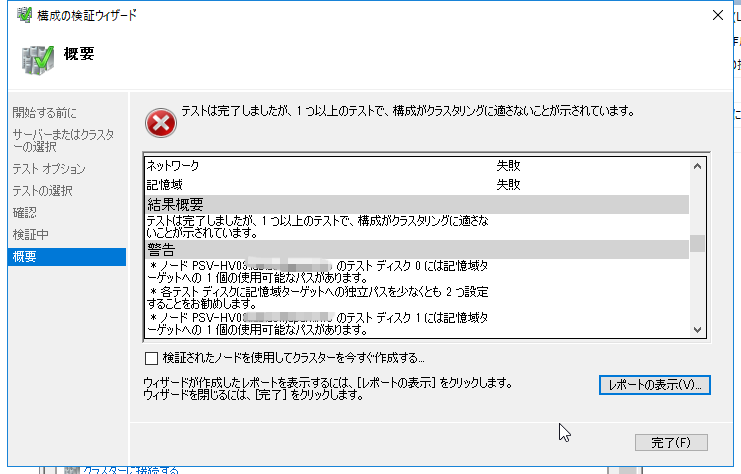

2. クラスターの検証

3. クラスター検証のエラー

本番環境ではハードウェア構成に不備があることはないと思いますので、検証をしたいけれどハードウェアを準備できないということであれば、下記のコマンドを実行することで S2D を構成できる可能性があるということです。

コマンド: (Get-Cluster).S2DBusTypes=0x100

【参考】 Perc H310 reporting wrong Bustype to Windows Server

http://en.community.dell.com/support-forums/servers/f/906/t/19987807

You can configure the Failover Cluster to ignore the bus type: (Get-Cluster).S2DBusTypes=0x100

今回私が試した環境は下記のとおりです。

|

サーバー |

PowerEdge R630 × 2台 |

|

CPU |

Intel E5-2660 v3 |

|

メモリ |

192 GB |

|

ディスク |

600GB × 2:RAID1 (ホストOS用) 600GB × 4:非RAIDディスク (S2D用) |

|

RAIDコントローラー |

PERC H730P Mini |

S2D用のディスクですが、それぞれの4本のディスクをRAID0としても、非RAIDディスクとしても、サーバーマネージャーから見えるディスクのBusTypeはRAIDのまま変わりませんでした。

デルのサーバーでS2Dを構成する場合は、R730XD で PERC HBA330 の利用が推奨のようです。

Testing Storage Spaces Direct using Dell PowerEdge R730xd

そのため、S2Dを利用する際は適切なハードウェア構成にするように気を付けましょう。

今回は検証用途でS2Dの構成を構成するため、ディスクのBusTypeに対してコマンドを発行してからS2Dを構成する手順を実施しました。

1. S2D の検証項目なしでクラスターの検証を実施し、クラスターを作成

2. クラスター作成後、下記コマンドを実行

コマンド: (Get-Cluster).S2DBusTypes=0x100

3.S2Dに追加するディスクを確認 (ここでもBusType はRAIDのままでした。。)

コマンド: Get-Disk | select Number, FriendlyName, OperationalStatus, Size, PartitionStyle, BusType | sort Number | ft -AutoSize

4. 作成したクラスターで、下記コマンドを実行してS2Dの有効化

コマンド: Enable-ClusterS2D

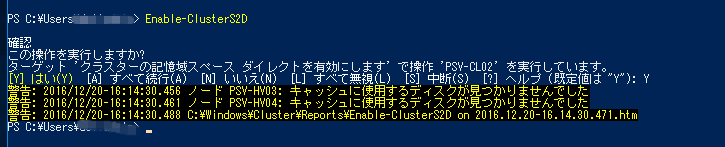

S2D有効化コマンドの結果がこちらです。クラスターに参加している2ノードのHDDがStorage Space に追加されたことが分かります。今回の構成はSSDなしなので、キャッシュ領域がありません。。

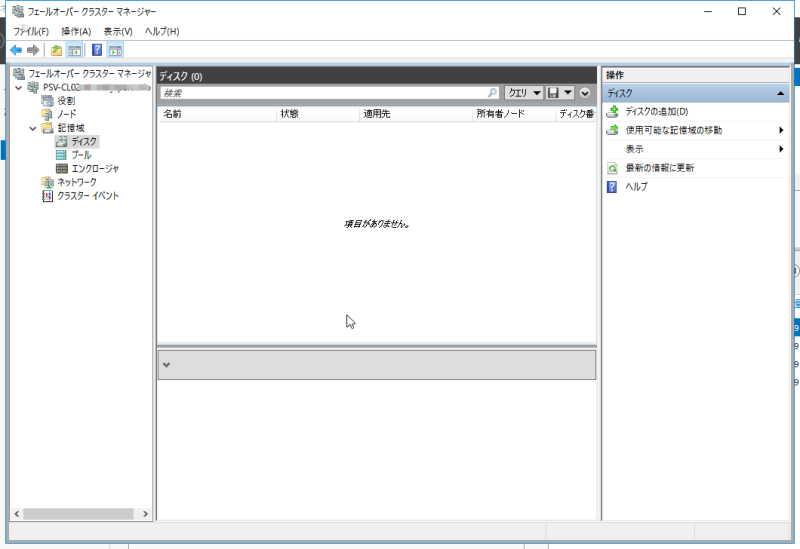

5.フェールオーバークラスターマネージャーから作成されたストレージプールを確認

「クラスタープール1」 という記憶域プールが作成され、そのプールに所属している物理ディスクを確認することができました。これで、S2Dの構成が完了しました、無事にできてよかったです。

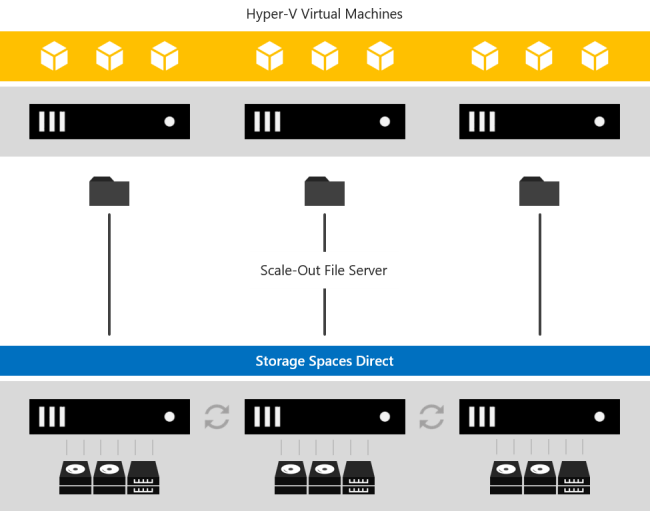

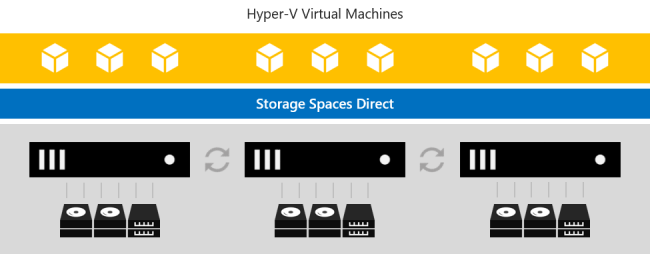

この作成されたクラスタープールから仮想ディスクを作成し、仮想マシンを配置すればHCI環境 (Hyper Converged Infrastructure) で利用することができます!次回にストレージプールから、仮想ディスクを作成して、CSVへ変換する手順を記載したいと思います。

今のところこの環境でS2Dの動作に関する不具合は起きていないです。もしS2Dで利用する予定のディスクの BusType が RAID として認識されてしまった場合は、こちらの手順でS2Dを構成できるか試してみてください!

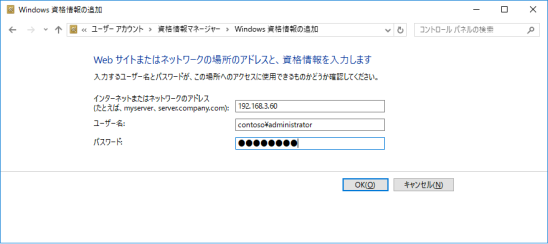

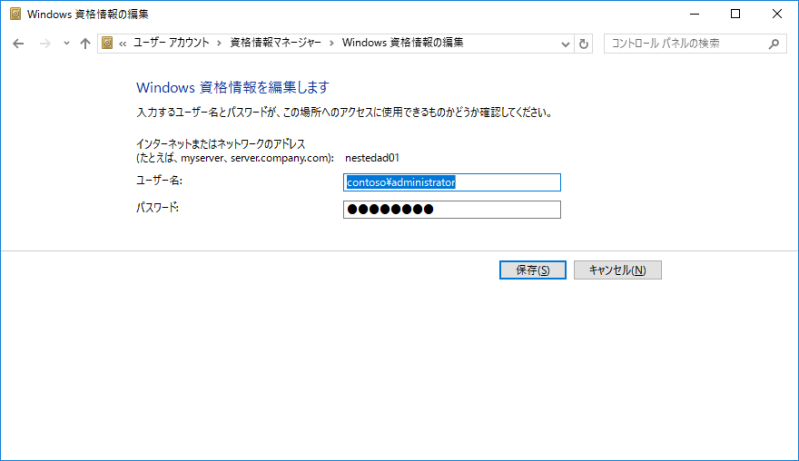

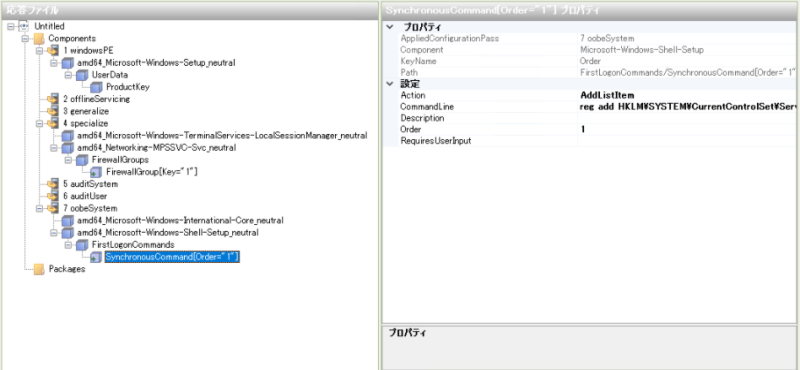

3. RDPで接続したいサーバー名、RDP接続するユーザー名とパスワードを入力しOkをクリックすれば、Windows 資格情報の登録は完了です。

3. RDPで接続したいサーバー名、RDP接続するユーザー名とパスワードを入力しOkをクリックすれば、Windows 資格情報の登録は完了です。