こんにちは。

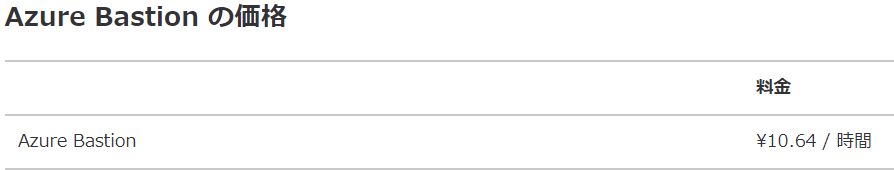

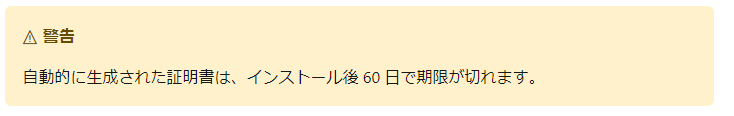

Windows Admin Center をインストールする際、インストールウィザードで自己証明書が作成されます。自動で作成される自己証明書は、60日で有効期限がきれるものになっています。

そのため、より期限の長い自己証明書を準備する方法のご紹介です。

1.自己証明書の作成

Windows Server 2016 以降では、既定で自己証明書を作成できる PowerShell コマンドが準備されています。このコマンドを利用して自己証明書を作成します。

New-SelfSignedCertificate

https://docs.microsoft.com/en-us/powershell/module/pkiclient/new-selfsignedcertificate?view=win10-ps

1.Powershell を管理者で起動し、下記コマンドを実行します。

DNSName のオプション(適切な名前)や、AddYears のオプション(証明書の有効期間)を適宜修正してください。

$Cert = New-SelfSignedCertificate -Subject "Windows Admin Center" `

-DnsName "dnsname","dnsname.fqdn" `

-CertStoreLocation "cert:\LocalMachine\My" `

-KeyAlgorithm RSA -KeyLength 2048 `

-KeyExportPolicy Exportable `

-NotAfter (Get-Date).AddYears(10)

$Certfile = "c:\dell\cert.cer"

mkdir c:\dell

Export-Certificate -Cert $cert -FilePath $Certfile

Import-Certificate -FilePath $Certfile -CertStoreLocation "cert:\LocalMachine\Root"

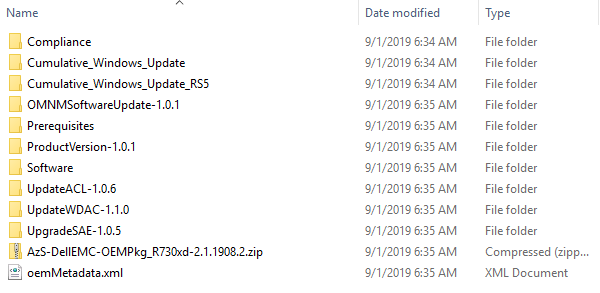

2.mmc から作成された証明書を確認します。

New-SelfSignedCertificate の Subject オプションで指定した名前で作成されます。

2.自己証明書の交換

WAC にインストールされている証明書を新規に作成したものに交換します。

1.コントロールパネルから 「プログラムのアンインストールまたは変更」を開きます。

2.WindowsAdmin Center を選択し、変更から証明書のサムプリントを変更します。

自己証明書のサムプリントは、下記コマンドで確認してください。

cd Cert:\LocalMachine\My

dir | fl

3. WAC の設定変更が完了したら、証明書の交換は終了です。

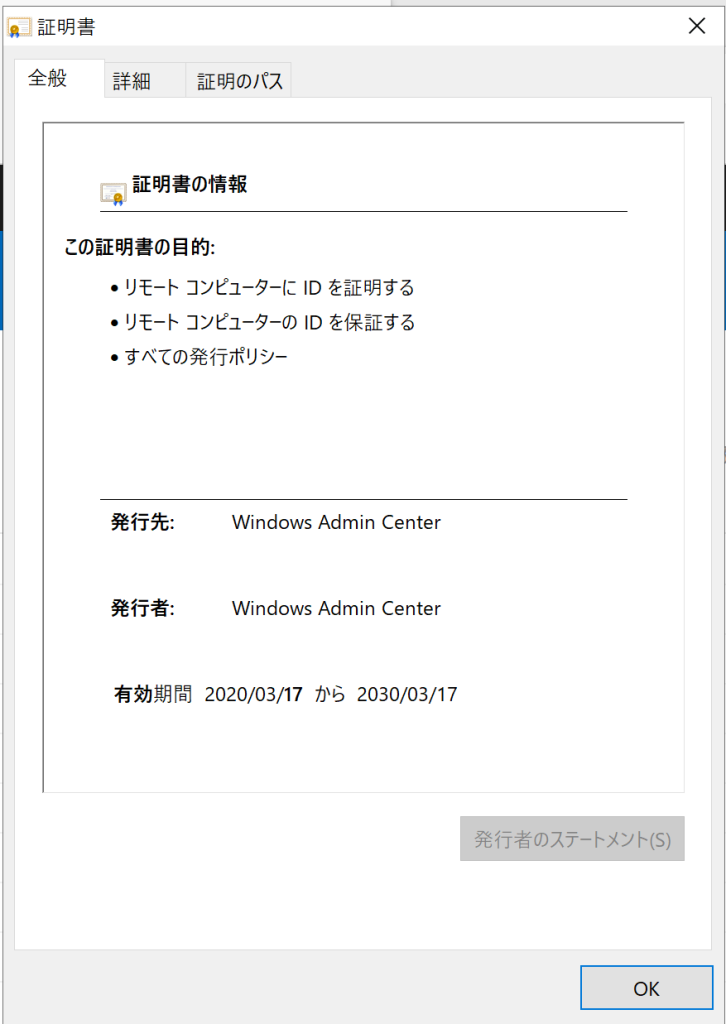

3.証明書が更新されたことを確認

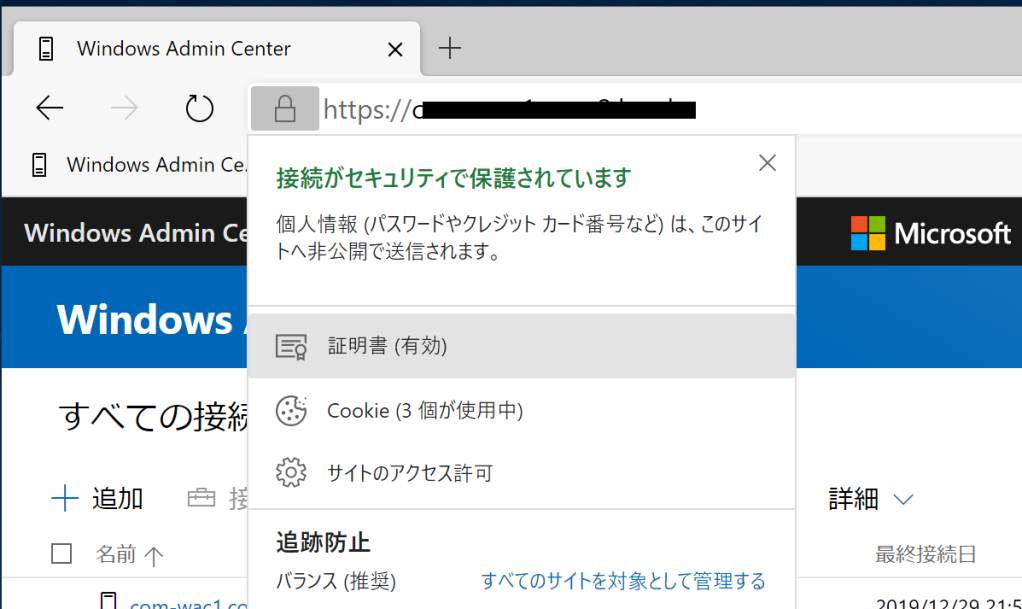

WAC にログインして、証明書を確認します。

10 年の有効期限があれば安心ですね。

まとめ

Windows Server 2016 以降であれば、簡単に自己証明書を作成することができます。WAC をインストールする際に事前に証明書を作成するか、インストール後のかたはこちらの手順で試してみてくださーい。

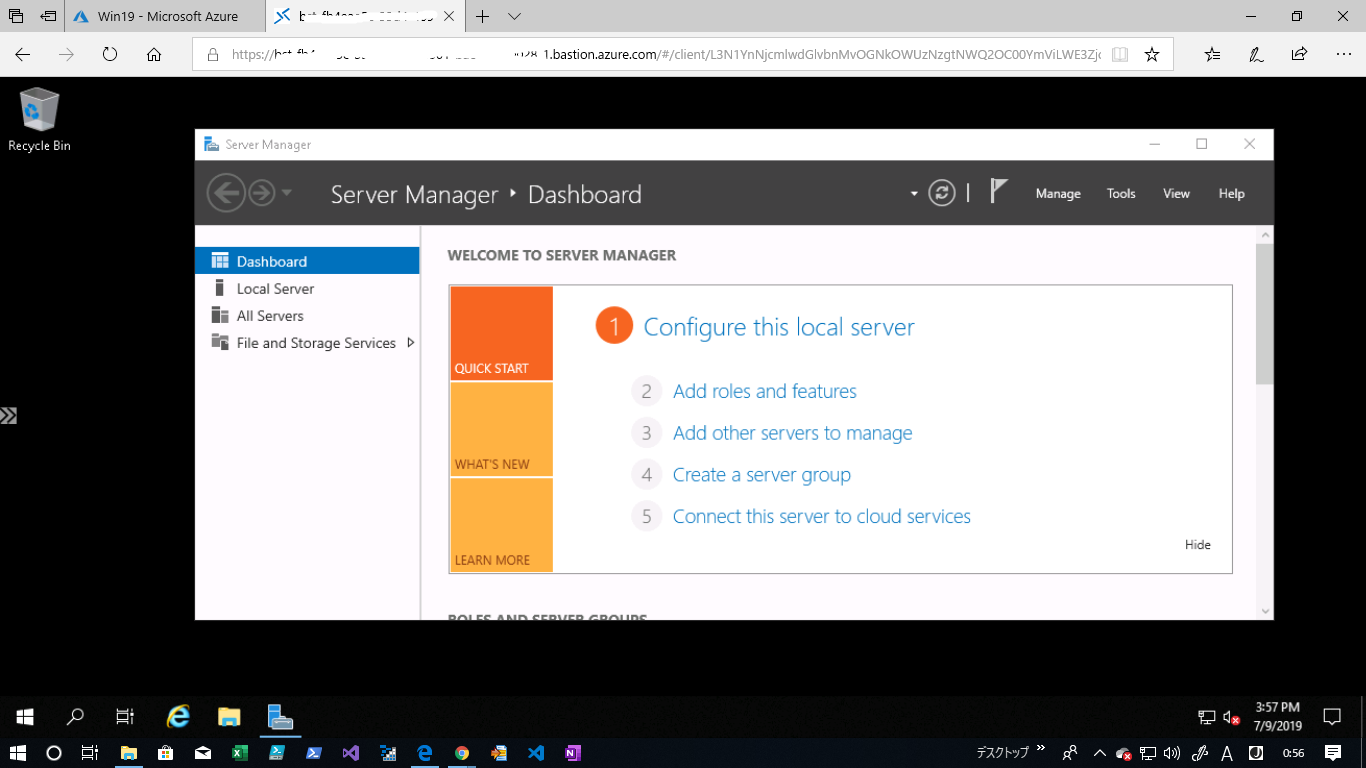

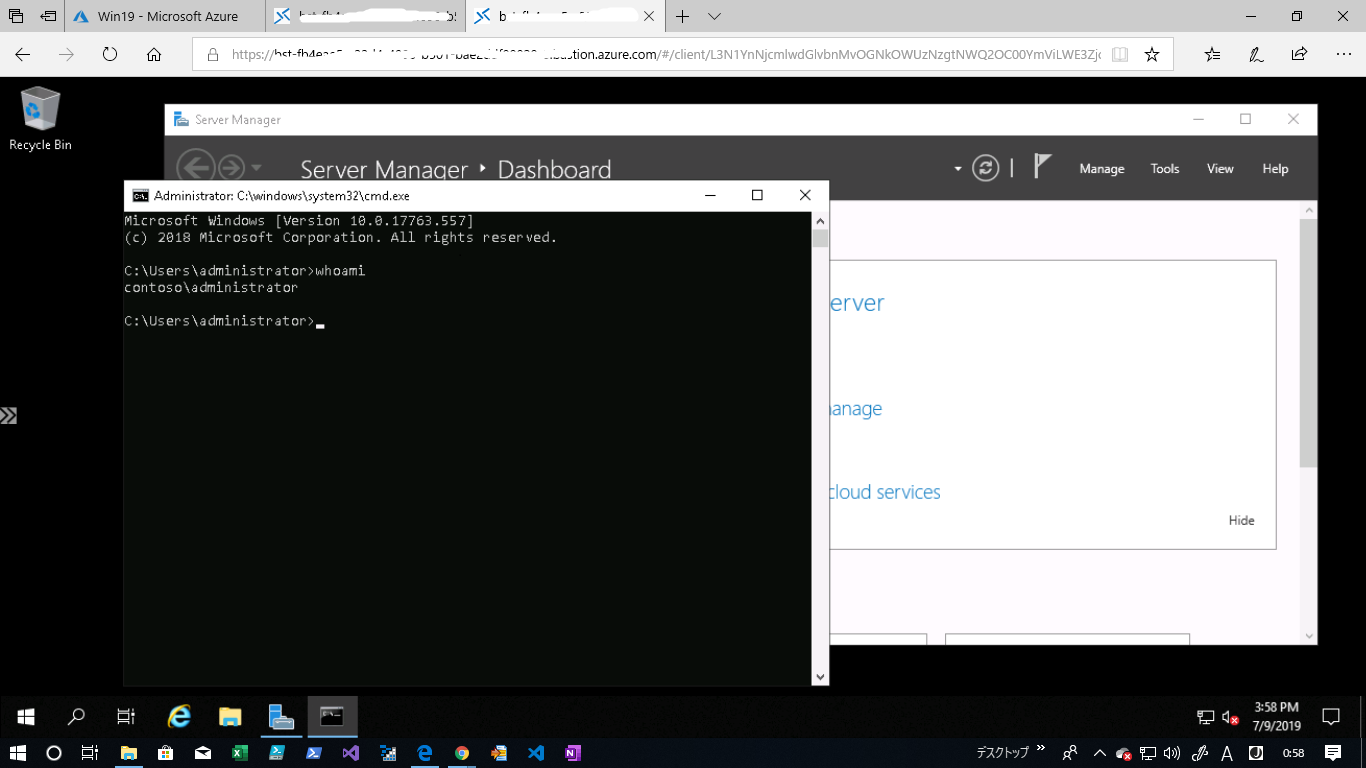

コマンドがわかりにくいと思うので、キャプチャも貼っておきます。。。