こんにちは。 Azure Stack は Hyper-V で構成されていることはご存知かと思いますが、Azure Stack から払い出された仮想マシンは、00-15-5D-XX-XX-XX から始まる Hyper-V の ベンダー ID ではありません。

MAC Address Pool のドキュメントに記載のとおり、MAC アドレスプールの範囲はこちらになります。

- StartMacAddress: 00-1D-D8-B7-00-00

- EndMacAddress : 00-1D-D8-F4-FF-FF

”This MAC Address pool is the same across each Azure Stack system and is not configurable.” と記載があるので、MAC アドレスプール範囲の変更はできないようです。

今回は、Azure Stack の MAC Address Pool の払い出し状況を確認する方法です。

MAC アドレス プールの状況確認方法

MAC アドレスプールの確認は Powershell で行います。そのため、まず Powershell で Azure Stack に接続します。

Connect to Azure Stack with PowerShell as an operator

1、作業PCから 管理者として PowerShell からAzure Stack に接続します。必要に応じて、エンドポイントや AAD ドメイン名を修正してください。

# Register an Azure Resource Manager environment that targets your Azure Stack instance. Get your Azure Resource Manager endpoint value from your service provider.

Add-AzureRMEnvironment -Name "AzureStackAdmin" `

-ArmEndpoint "https://adminmanagement.local.azurestack.external" `

-AzureKeyVaultDnsSuffix adminvault.local.azurestack.external `

-AzureKeyVaultServiceEndpointResourceId https://adminvault.local.azurestack.external

# Set your tenant name

$AuthEndpoint = (Get-AzureRmEnvironment -Name "AzureStackAdmin").ActiveDirectoryAuthority.TrimEnd('/')

$AADTenantName = "<myDirectoryTenantName>.partner.onmschina.cn"

$TenantId = (invoke-restmethod "$($AuthEndpoint)/$($AADTenantName)/.well-known/openid-configuration").issuer.TrimEnd('/').Split('/')[-1]

# After signing in to your environment, Azure Stack cmdlets

# can be easily targeted at your Azure Stack instance.

Add-AzureRmAccount -EnvironmentName "AzureStackAdmin" -TenantId $TenantId

2、No1 のコマンドを実行するとログインポップアップが表示されるので、AAD の全体管理者ユーザーでログインしてください。

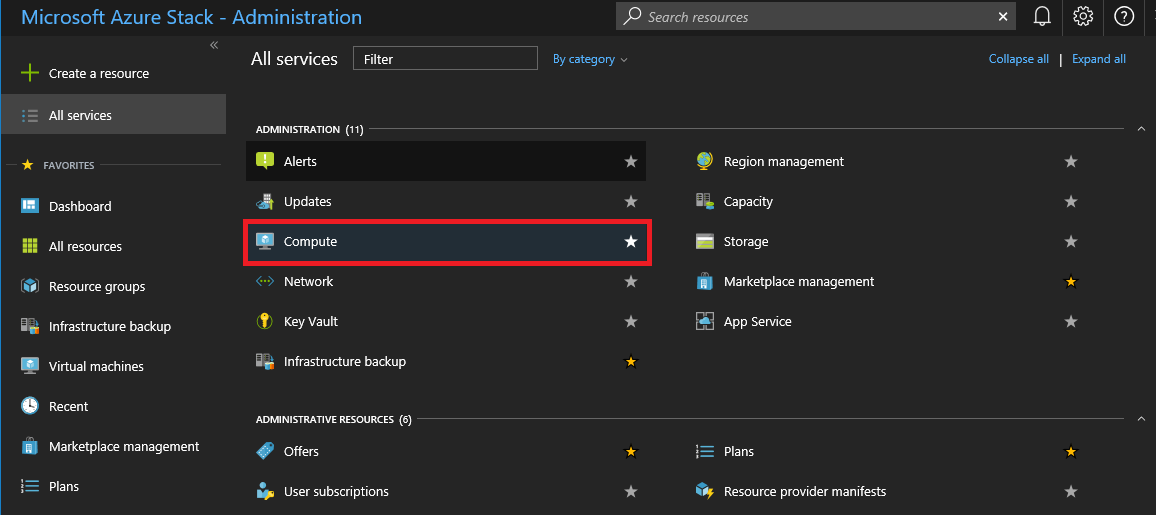

3、ログインが完了したら、下記コマンドを実行してください

Get-AzsMacAddressPool

コマンド結果

この結果から、MAC アドレスの払い出し状況が確認できます。

割り当て済み:6

未割当:3,998,714

合計 で約 400 万 の MAC アドレスを払い出しできるようです。すぐに足りなくなることはないと思いますが、規模が大きくなった場合は注意したほうがよいかもしれないですね。